AVD(旧WVD)だけじゃダメ?押さえておくべきセキュリティ強化策 5つ

セキュリティ強化のためにクラウドVDI(仮想デスクトップ基盤)を利用することが一般的になってきました。マイクロソフトがAzure上で提供するAzure Virtual Desktop、通称AVD(旧WVD:Windows Virtual Desktop)を利用することで、元々VDIの特徴であるデータ漏洩などのセキュリティリスクは削減することは可能です。ですが、最近増加しているランサムウェアなどの脅威や、データ損失などのリスクに対応するためにはもう一工夫必要です。

実は、Azureから提供しているセキュリティ機能を組み合わせることで簡単に、万全なセキュリティ対策を実現することができるんですよ!そこで今回は、AVD(旧WVD)を検討している方が、押さえておくべきセキュリティ強化策について解説していきます!

こんな方におすすめの記事です

- AVD(旧WVD)を検討しているけれど、セキュリティリスクと解決策を知りたい

- 既存のMicrosoft365ライセンスを活用した、セキュリティ強化方法を知りたい

目次

1. そもそもAVD(旧WVD)とは

AVD(旧WVD)は、2019年11月に正式にリリースされたDaaS(Desktop as a Service)です。Windowsを提供するマイクロソフトが純正のDaaSをリリースする、それも世界中のどのリージョンでも使えるグローバルサービスだということで、大きな期待を持って市場から迎えられました。現在、GUIによる管理画面が充実し、運用管理がしやすいと好評を得ています。

昨年の新型コロナ禍の影響によるリモートワークの急速な普及により、現在では数千台規模の利用が増えています。中には1万台を超える規模の事例も出てきています。

AVD(WVD)が選ばれている理由

- Windows 10マルチセッションに対応(1台の仮想マシンに複数ユーザーが接続可能)しているためリソース共有によるコスト削減が可能

- 高機能プロファイリングFSlogixにより物理PCのような快適性を実現

- WVDだけで活用できるWindows 7の無償サポート延長

- Azureベースのサービスであることによる拡張性・柔軟性・迅速性

AVD(旧WVD)が効果を発揮するのは「データ漏洩対策」

AVD(旧WVD)で対応できるセキュリティ対策は、画面転送というVDIの特性を活かした社外から社内への安全な接続や、デバイス接続の規制によるデータの持ち出し制限が可能になるという点です。データ漏えい対策として、AVD(旧WVD)は2つの機能を提供しています。

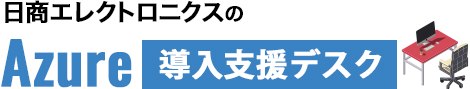

①Local Device Redirection

手元デバイスのWebカメラ、USBメモリ、コピペなどクリップボード等の使用可否を細かく制御することが可能になります。

②Screen Capture Protection(※現在プレビュー中)

手元のデバイスで画面キャプ チャーを採取しようとすると妨害する機能です。

チャーを採取しようとすると妨害する機能です。

これらの機能により、手元のデバイスへデータが残ること、外部にデータが流出するリスクを削減することができます。

2. AVD(旧WVD)だけでは対応できない

セキュリティリスクとは

上記でご紹介しました通り、AVD(旧WVD)で効果を発揮できるのは「データ漏洩」の部分です。しかし、リモートワークなどが増えるにあたって以下のようなセキュリティリスクを考慮しなければなりません。

- 端末のウイルス感染/ランサムウェア感染

- 機微なデータ損失

- 危険なウェブサイトの閲覧

- AVD(旧WVD)への不正侵入

- 許可していないアプリケーションの増加(インストール)

これらのセキュリティリスクに対処するためには「データ漏えい対策」だけではなく、

「IDセキュリティ強化」、「データ漏えい対策」、「クライアント環境保護」、「ネットワーク保護」および「ログ管理によるセキュリティ運用」が必要となります。

上述の通りAVD(旧WVD)の導入では「データ漏えい対策」が可能です。そこで、Azureが提供している機能を上手に組み合わせることでセキュリティを強化することができます。

3. AVD(旧WVD)に追加すべきセキュリティ強化策 5つ

①IDセキュリティ強化:

Azure AD(Active Directory)条件付きアクセス

AVD(旧WVD)やMicrosoft 365などは、どのような端末からでも利用可能という利便性がある一方、どうやってIDを守るかということが大きな課題になります。Azureを利用しているユーザーにとって、この課題を解決する最も良い選択はAzure ADの条件付きアクセス機能の利用です。これは承認された場所、承認されたデバイス、承認されたOSのみの認証を許可するサービスであり、危険なデバイスやIDはブロックしてくれます。多要素認証やダウンロード制限等も標準でサポートしています。

AVD(旧WVD)にも標準でAzure AD(無償版)が実装されており、シングルサインオンなどには対応できますが、条件付きアクセスには対応していません。

条件付きアクセスを利用するためには、Azure ADのPremiumプラン(P1、P2)のライセンスが必要となります。

■参考費用

Azure Active Directory Premium P1 ¥650 ユーザー/月額当

Azure Active Directory Premium P2 ¥980 ユーザー/月額当

※Microsoft E3をお持ちの方はP1ライセンス、Microsoft365 E5をお持ちの方はP2ライセンスがプランに含まれています。

②クライアント環境保護:Defender for Endpoint

インターネットにアクセスすることを考えると、AVD(旧WVD)を利用していたとしても端末側(エンドポイント)でのマルウェアの侵入・感染をゼロにすることは困難なことです。

侵入・感染してからいかに速く対応して、安全性を保つことが必要です(ゼロトラストの考え方)。これらに対応するためには、EDR(Endpoint Detection and Response、エンドポイントでの検出と対策)ソリューションを活用することを推奨しています。

またEDR以外にも、といったファット端末で以前から利用されていた機能がVDI上でそのまま使えることも重要ですし、専門家チームによる監視と分析といったサポートも必要です。

Microsoftが提供するEDRが、Microsoft Defender for Endpointです。Microsoft Defender for Endpointは元々ファット端末に対応していた機能ですが、最近AVDのシングルセッションのみならず、マルチセッションにも対応可能となりました。

攻撃表面の縮小やマルウェアからの保護、自動調査と修復、専門家チームによる監視と分析といったサポートなど、端末を守るための仕組みがまるっとMicrosoft Defender for Endpointには含まれています。

※Microsoft Defender for Endpoint は、Microsoft 365 E5/Windows 10 Enterpriseシリーズのプランに含まれています。

③ネットワーク保護:Azure Firewall

EDRを実施していても、インターネットにアクセスするのであれば、やはり可能な限りマルウェア等の侵入に対しては防御しておきたいものです。そのためにファイアウォールは相変わらず重要です。

すでにオンプレミスにて導入しているファイアウォールを経由させてAVD(旧WVD)を利用することはもちろん可能です。しかし管理の容易性や通信のオーバーヘッドのことを考えると、仮想マシンに近い場所にあるAzure Firewallの利用がオススメです。

>>参考ブログ:「Azure Firewall」を触ってみた

ただオンプレミスのファイアウォールに比べて、現在リリースされているAzure Firewall Standardでは機能が足りないと考えている運用管理者もおられるかもしれません。そのような方には、Azure Firewall Premiumを紹介したいと思います。Azure Firewall Premiumはクラウドネイティブな次世代ファイアウォールサービスであり、TLSインスペクション、IDS/IPSなどの機能を備えています。オンプレミスで使われている最上位のファイアウォール製品と遜色のないインテリジェンスなファイアウォールです。ただし現時点では、プレビュー段階(どなたでも使っていただけますが、正式なサポートがない段階)なので、正式にリリースされましたら改めてご紹介させていただきますね。

■参考費用

Azure Firewall の料金は固定料金と変動料金で構成されます。

Standard デプロイ時間あたり ¥140/処理 GB あたり ¥1.792

④ネットワーク保護:閉域網通信

WVDは原則インターネット経由のサービスです。SSL/TLSによる暗号化が施されているので画面転送はセキュアだと言えますが、それでも盗聴が心配なので専用線を経由したいというニーズもあります。その場合、AVD(旧WVD)ではRDP Shortpathという機能をご利用いただき、イントラネットから専用線(Express Route)経由でAzure上のAVD(旧WVD)に接続することができます。

ただし留意点があります。まずは、コントロールプレーン内のゲートウェイおよびブローカーとの通信がセッション接続のたびに発生することです。その際にAzure認証がはしるのでインターネットへの通信が必要となります。

なお完全な閉域にてご利用されたい場合は、VMware Horizon CloudもしくはCitrix Cloudと組み合わせることで実現可能です。

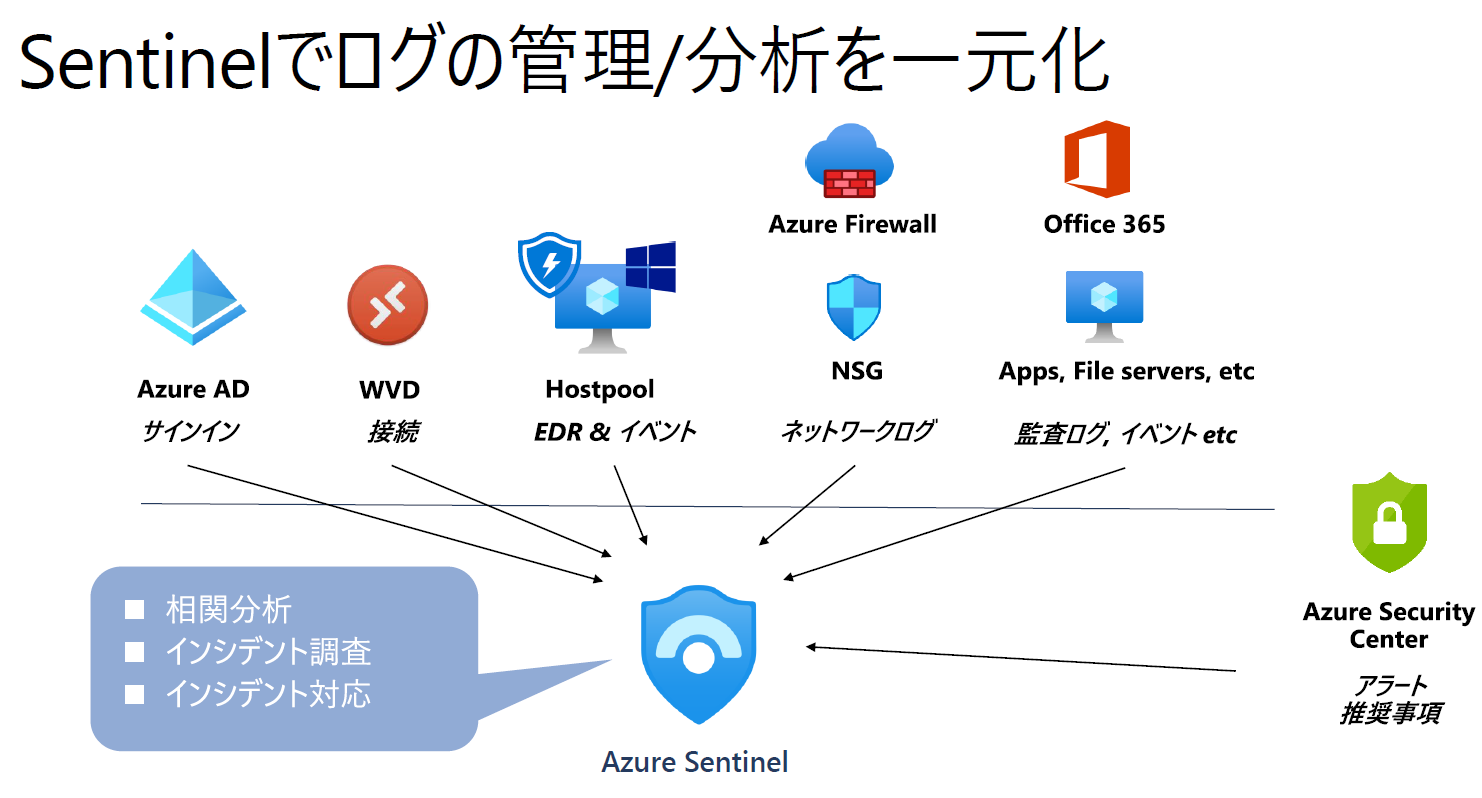

⑤ログ管理によるセキュリティ運用:Azure Sentinel

IDセキュリティ強化、データ漏えい対策、クライアント環境保護、およびネットワーク保護といった多層的防御について説明してきました。層が増えるほどセキュリティは強化されますが、これらをどうやって包括的・統合的に管理するかが大きな課題となってきます。

その課題を解決するためのツールが、統合基盤のAzure Sentinelです。これを利用することで、Azure ADサインイン、WVD接続、ホストプール(WVD内の1つまたは複数の仮想マシンをまとめたもの)のEDRとイベント、NSG(Network Security Group、ネットワークのアクセス制限についてグルーピングした情報)、アプリケーションやファイルサーバーの監査とイベントなどのあらゆるログを集約し、分析することができるようになります。

AVD(旧WVD)の導入規模がちいさい間は必要ないかもしれませんが、仮想マシンが数百台、数千台と大規模になってきたら、導入すると便利です。

4. セキュリティの強化はAzureサービス上手に活用しよう

AVD(旧WVD)の導入をご検討されているお客様の中には、セキュリティの強化を目的にされている方も多いかと思います。今回、AVD(旧WVD)だけでは解決できないセキュリティのリスクなどご理解いただけたでしょうか?

AVD(旧WVD)の場合、Azureが提供している様々なサービスと組み合わせて設計できるのが強みです。Microsoft365の中に包括されている機能もあるので、ぜひ活用していろんな角度からセキュリティを強化していきましょう。

\最大100万円支援/

AVDだけでは対応できないリスクもカバー

この記事を書いた人

- Azure導入支援デスク 編集部

-

こんにちは!日商エレクトロニクスでは、Microsoft Azure活用に関する有益な情報を皆様にお届けしていきます。Azure移行、データ活用、セキュリティなどに関するお困りごとや、Microsoft Azureに関する疑問点などお気軽にご相談ください。

ブログにしてほしいネタなどのリクエストもお待ちしております。

この投稿者の最新の記事

- 2024年3月27日ブログデータレイクとは? ~DWHとの違い、メリット、活用例などをわかりやすく解説~

- 2024年3月6日ブログデータカタログとは?~機能、導入のメリット、導入方法まで解説~

- 2024年2月19日ブログMicrosoft Azure とは?基本概要、5大メリット、主要サービスを解説

- 2024年2月6日ブログ今さら聞けない「DWH」とは? ~データベースやデータマートとの比較も含めて解説!~