Microsoft Sentinel(旧Azure Sentinel)とは?ログ収集・分析基盤を構築してみた① ~Windows セキュリティイベントの収集~

はじめに

日商エレクトロニクスのAzure セキュリティ担当エンジニアの髙橋です。

今回は、Microsoft Azure のセキュリティ機能の一つである Microsoft Sentinel(旧Azure Sentinel)>> について解説していきます。

昨今、多くの企業が、ハイブリッドクラウド、マルチクラウドへ変化する中、クラウドサービスやオンプレミスの社内システムのログ管理・運用まで手が回らない、またアラートを監視し、それに対応するだけのスキルを持った人材がいない等、様々な問題があります。

一方で、SIEMを導入したいという希望は根強くお伺いしております。

そんな課題を解決するソリューションが Microsoft Sentinel です!

目次

Microsoft Sentinel とは?

Microsoft Sentinel は、スケーラブルでクラウドネイティブ型の セキュリティ情報イベント管理 (SIEM) および セキュリティ オーケストレーション自動応答 (SOAR) ソリューションです。 Microsoft Sentinel は、高度なセキュリティ分析と脅威インテリジェンスを企業全体で実現し、アラートの検出、脅威の可視性、予防的な捜索、および脅威への対応のための 1 つのソリューションを提供します。

(Microsoftドキュメントより)

ログを一元管理し、分析、検知、自動対応までこなす素晴らしいツールですね。

\Microsoftが提供する次世代SIEMソリューション/

![]() Microsoft Sentinel 概要資料

Microsoft Sentinel 概要資料

無償ダウンロードはこちら

さらにMicrosoft Sentinel では以下の特長があります。

<Microsoft Sentinel の強み>

- クラウドを利用したリミットレスなスピードとスケール

- Microsoft 365 / Azure とのシームレスな連携

- AI を利用した脅威の検出・アラートの削減

- 最長2年までのログの長期保管ニーズにも対応

複数のログからAIによる自動相関分析で、通常気づきにくい脅威を自動で検出する機能もあります。

<Microsoft Sentinel の価格>

Microsoft Sentinelの課金体系は、完全な従量課金であり、ログ取得のために発生したトラフィック料と実際に保存されたログの容量に応じた二段階の課金となります。

ただし、Microsoft 365/Azureの監査ログやMicrosoft Defender for Endpoint, Microsoft Cloud App Security等が発砲したアラートの取り込みのために発生したトラフィックについては課金が発生しません。またログ容量についても、実際にMicrosoft Sentinelを導入してから90日間は費用が発生しません。

<Microsoft Sentinel の活用例>

- 現状のセキュリティリスクの把握に利用

- Office 365のログ管理ソリューションとして利用

- 統合的なセキュリティ情報イベント管理として利用

Microsoft Sentinel活用例の詳細はこちら>>

この機会にぜひMicrosoft Sentinel に触れてみてください!

![]() Microsoft Sentinel

Microsoft Sentinel

サービス概要ページはこちら

今回のゴール

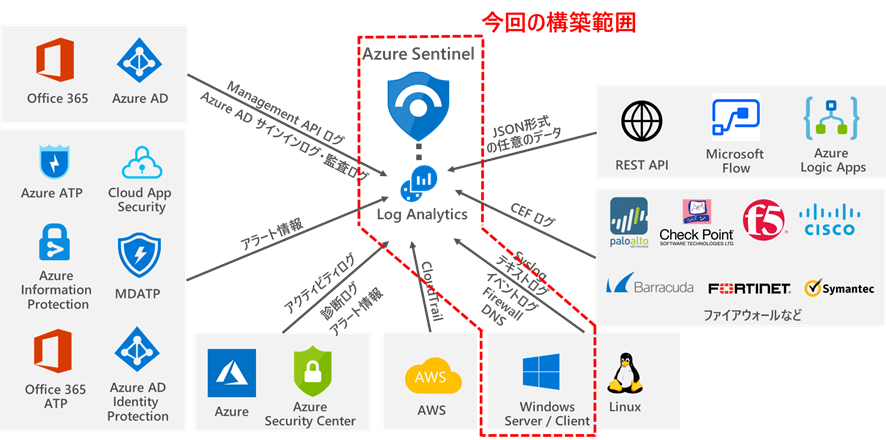

Microsoft Sentinel はSIEMの機能として大きく分け、ログの収集、分析、調査、対応の4つの機能があります。

今回は、その中で、ログの収集を実施していきます。

Microsoft Sentinel で利用するログはLog Analytics ワークスペースに保管されます。

今回は Microsoft Sentinel/Log Analytics ワークスペースを作成し、作成したワークスペースに Windowsサーバーのセキュリティイベントを取り込んでいきます。

Microsoft Sentinel によるログ収集の全体像

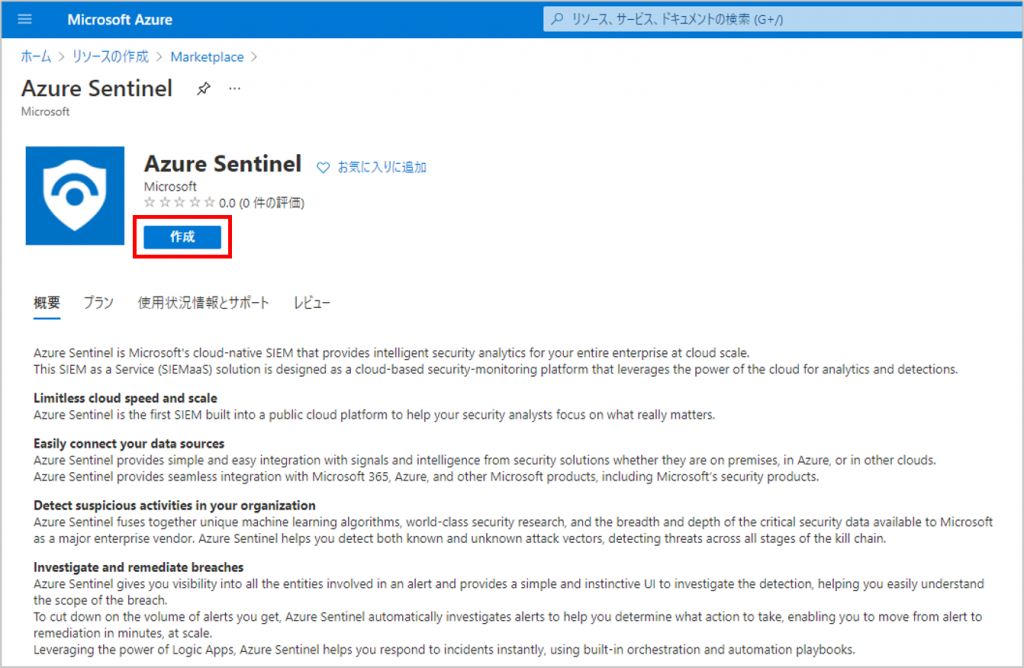

1. Microsoft Sentinel の作成

それでは早速、Microsoft Sentinel を作成していきましょう。

Azure ポータルの[リソースの作成] から「Microsoft Sentinel」を検索し、[作成]をクリックします。

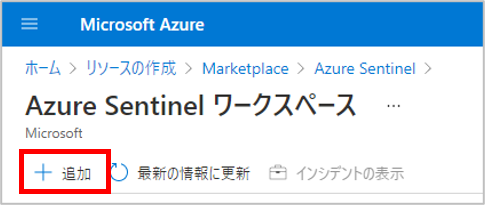

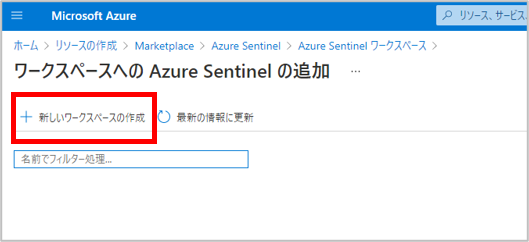

[追加]をクリックし、Microsoft Sentinel が利用するLog Analytics ワークスペースを追加します。

利用しているLog Analytics ワークスペースがない場合、このタイミングで新しくワークスペースを作成します。

[新しいワークスペースの作成]をクリックします。

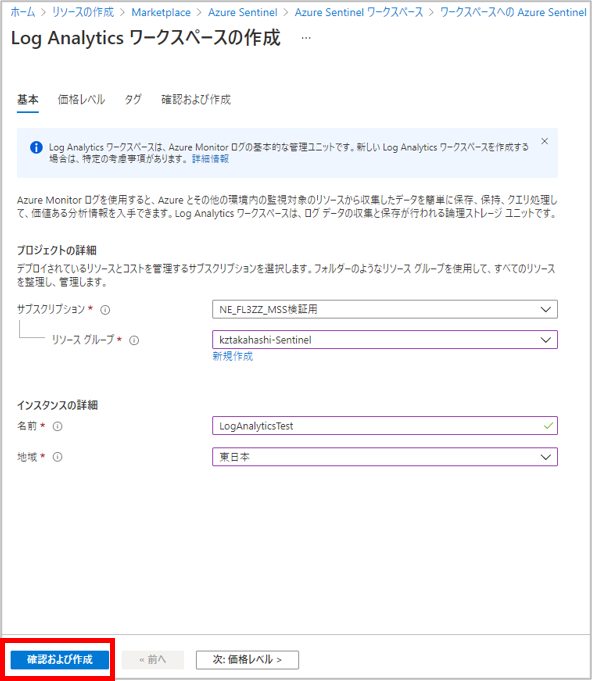

[サブスクリプション]、[リソースグループ]を選択し、任意の[名前]と[地域]を設定します。

最後に[確認および作成] > [作成]をクリックします。

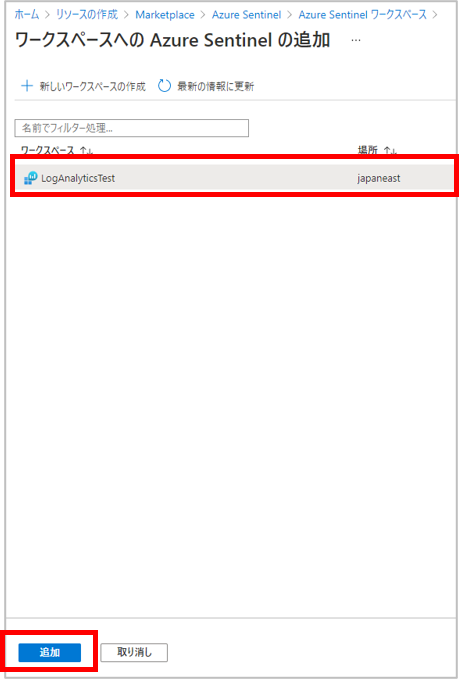

作成したワークスペースを選択し、[追加]をクリックします。

2. Windows セキュリティイベントの接続

ログを収集するために、先ほど作成したワークスペースとWindowsサーバーを接続します。

それでは設定していきます。

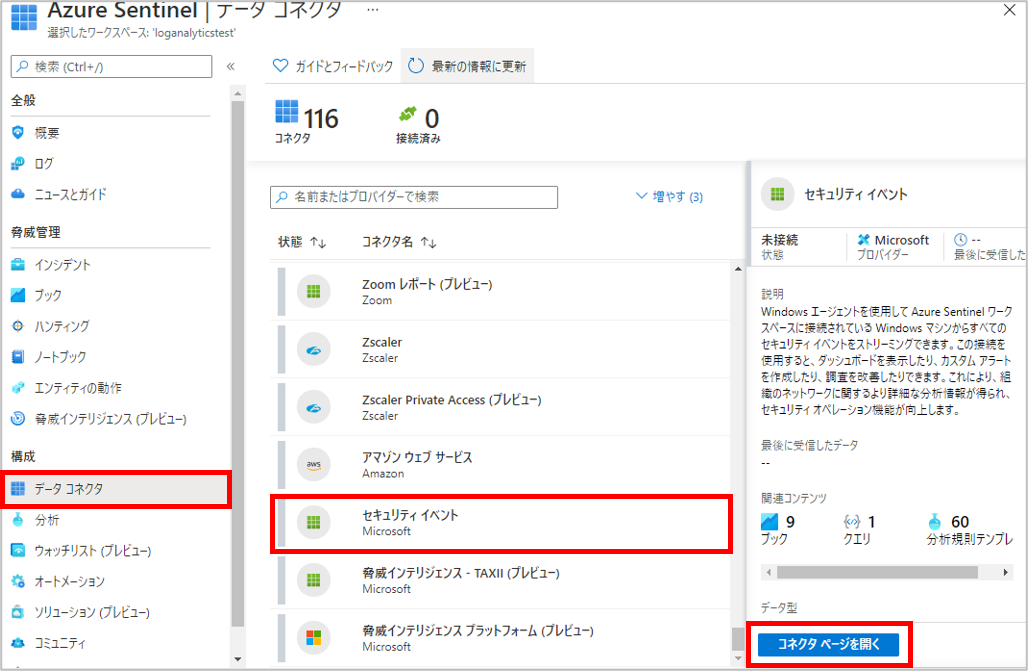

Microsoft Sentinel のメニュー画面から、[データコネクタ] > [セキュリティイベント] > [コネクタページを開く]をクリックします。

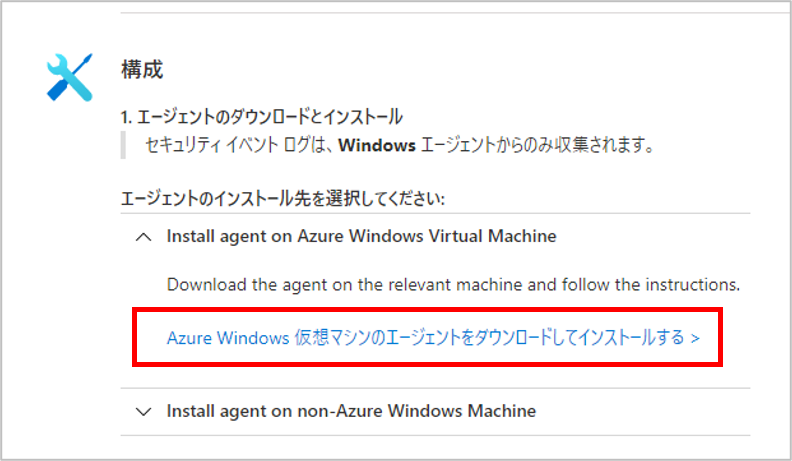

構成から、ログを収集するためのLog Analytics エージェントをダウンロードし、インストールします。

Azure の仮想マシンの場合、直接エージェントのインストールが可能です。

今回は仮想マシンに対して、エージェントをインストールしていきます。

[Azure Windows 仮想マシンのエージェントをダウンロードしてインストールする]をクリックします。

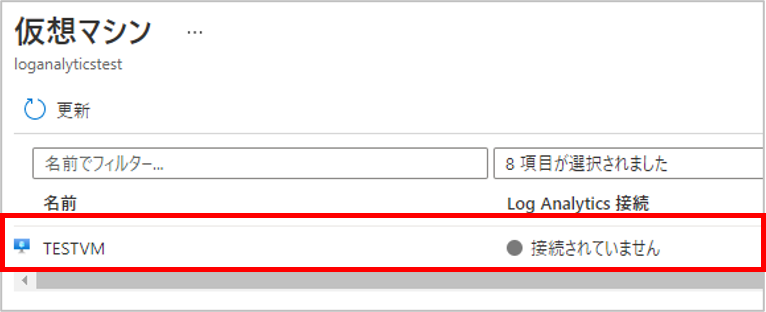

Azure上の仮想マシンが表示されるので、対象の仮想マシンをクリックします。

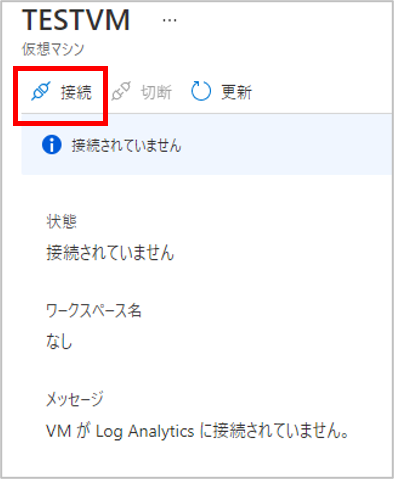

[接続]をクリックします。

正常にインストールが完了すると、ワークスペースと仮想マシンが接続されます。

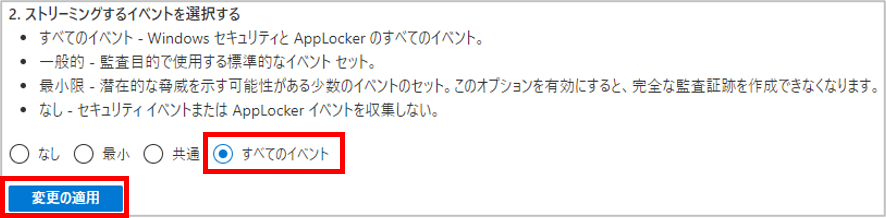

続いて、収集するセキュリティイベントの種類を選択していきます。

セキュリティイベントの構成ページに戻り、[2.ストリーミングするイベントを選択する]から対象とするイベントを選択します。

今回は、すべてのイベントを収集してみたいと思います。

「すべてのイベント」を選択し、[変更の適用]をクリックします。

3. Windows セキュリティイベントの確認

Windows サーバーの接続が完了すると、セキュリティイベントがワークスペースに送られます。

送られてきたログをMicrosoft Sentinel から確認してみましょう。

※Microsoft Sentinel にログが表示されるまで約20分かかる場合があります。

Microsoft Sentinel から[ログ]をクリックします。

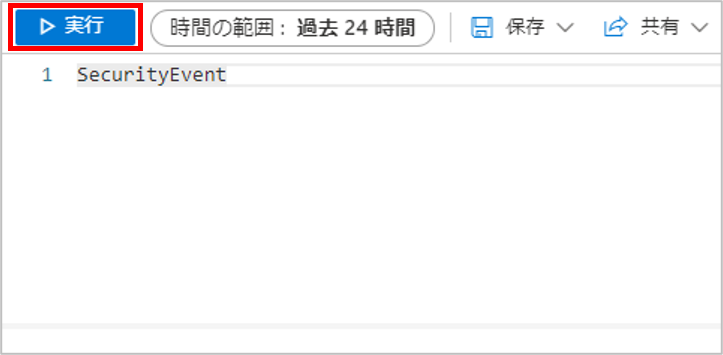

クエリを入力する画面で「SecurityEvent」を入力し、[実行]をクリックします。

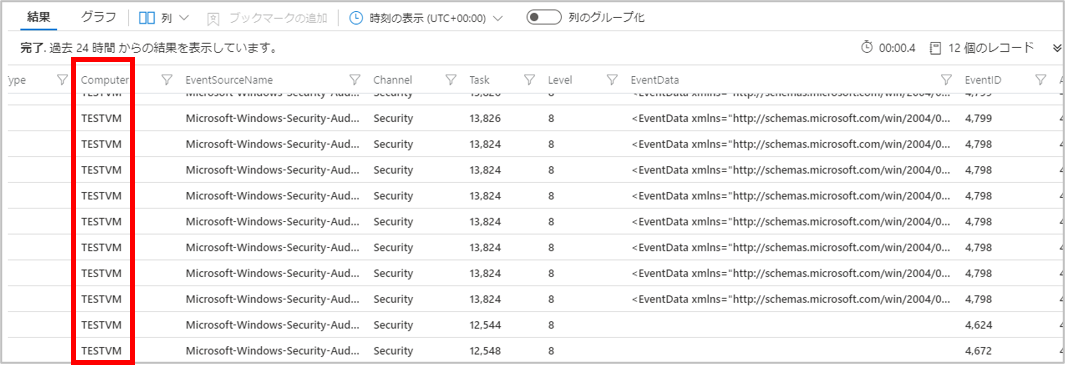

接続したWindows サーバーからセキュリティイベントが収集できていることが確認できます。

さいごに

今回は、Microsoft Sentinel ワークスペースの作成、Log Analytics エージェントのインストール、クエリによるログの確認手順を解説しました。

クエリは、KQL(Kusto Query Language)と呼ばれるSQLでいうところのCRUDのうちRead動作だけを行なえる言語を使います。

KQLは、ログの検索だけでなく、分析ルール、レポートなど幅広く利用できるためマスターしておくと便利です。KQLについては、別の記事で紹介します。

次回は、収集したログを解析する分析ルールの設定を行いたいと思います。

\Microsoftが提供する次世代SIEMソリューション/

![]() Microsoft Sentinel 概要資料

Microsoft Sentinel 概要資料

無償ダウンロードはこちら

この記事を書いた人

- 髙橋 和輝

-

テクニカルマーケターとして、新技術の検証、ブログ執筆、セミナー講師を行っております!

学生時代はアプリ開発に興味がありましたが、インフラ、セキュリティ事業を経て、現在はクラウド屋さんになっております。

コロナ禍前は、月1で海外旅行にいくなどアクティブに活動していましたが、最近は家に引きこもってゲームが趣味になっています。

宜しくお願い致します!

この投稿者の最新の記事

- 2024年3月25日ブログOracle Database@Azureが東日本リージョンに展開されることが発表されました!

- 2024年3月22日ブログAzure SQL DatabaseでCopilotがプレビュー公開!

- 2024年3月18日ブログAzureリソースの誤削除を防ぐ「ロック」機能とは

- 2024年3月14日ブログCopilot for Security の一般公開日が発表