オンプレミスVDIのEOLやWindows10のサポート終了の理由から、新規PC環境としてDaaSであるAVD(旧 WVD – Windows Virtual Desktop)の導入をご検討されている方、多くいらっしゃるかと思います。

ご検討される際に、「導入するにあたり、構成について注意すべき点は何か?」「利用者はどのように接続するのか?」といった疑問をお持ちではないでしょうか?

そのような方に向けて、本記事では、

- 全体のインフラ構成

- 導入時の考慮点(ネットワーク、プロファイル管理、ネイティブAVDの制限)

- 実際にAVDを利用する際のイメージ

を解説しております。ぜひご活用ください。

1. 全体のインフラ構成

AVDは主に以下の3つの要素で構成されます。

- Azure Active Directory

IDベースのクラウド型認証基盤(IDaaS)。 - AVDコントロールプレーン

フルマネージドのVDIサービス。Webアクセス、監視・診断、設定情報DB、ゲートウェイ、接続ブローカー、管理機能などで構成される。 - Microsoft Azure

認証基盤、VDI仮想マシン、リモートアプリマシンなどAzureクラウド上の豊富なリソース群。

オンプレミスでデスクトップ仮想化を構築する場合と比較すると、AVDには、下記のようなメリットがあります。

- 構築・拡張が迅速かつ柔軟に可能、最新設備・機能に自動アップデートされる

- クラウドベンダーがインフラ管理を実施する

運用管理者は接続先の仮想マシンとADサーバー等を管理するだけとなり、運用管理負荷が大きく軽減されるのです。

これまでは5年後を見据えたハードウェアの購入や、VDI周りのハードウェアとの互換性を意識した運用から解放されます。

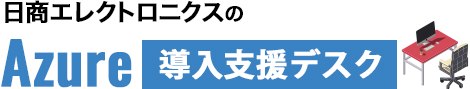

AVDに関連する用語を図にまとめました。

最も大きな管理単位はワークスペースで、その下にホストプールを指定します。さらにホストプールの下に具体的な構成要素であるセッションホストとアプリグループを指定します。

ホストプールを指定することで、日々の管理を容易にする柔軟なグルーピングが可能になります。たとえばMicrosoft 365をインストールするグループや、Windows 11でしか動作しない業務アプリを利用するグループなどといったグルーピングができます。

2. AVD導入時の考慮点

ここから、AVD導入の際に考慮すべき事項を解説していきます。

2.1. ネットワーク

まず通信料金についてです。

Azureデータセンターへのインバウンド通信については無料ですが、アウトバウンド通信については従量課金(1GBあたり13.44円)になるので注意が必要です。

通信コストを抑えるためには、できるだけAzureデータセンター内で通信が完結するようにするのがよいでしょう。

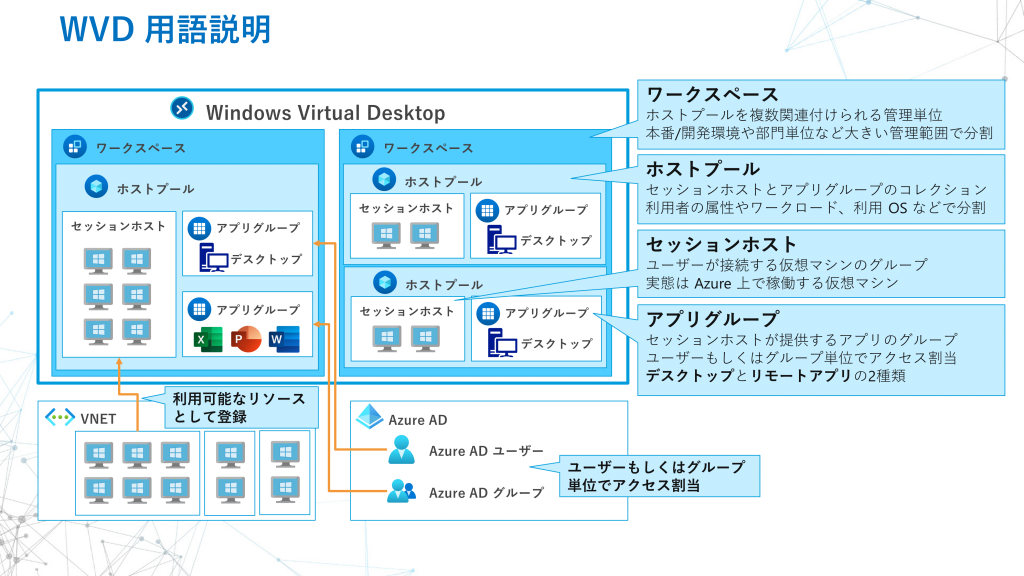

画面通信については、AVDコントロールプレーンのゲートウェイを必ず経由することになります。またインターネット側にしかエンドポイントを公開していないサービスがあるため、

その他認証などインターネットへの接続が必須になります。

AVD利用中に発生する主な通信としては、Azure PaaSとの通信やオンプレミス環境との通信、インターネットとの通信があります。このうちAzure PaaSとの通信は、データセンター内で完結するため、極めて効率よい通信となります。またオンプレミスと接続する場合はVPNかExpressRoute経由となります。これらを利用して通信経路が確立すれば、オンプレミスのファイルサーバーなどと通信が可能になります。

インターネットとの通信に関しては、アウトバウンドデータはグローバルIPに自動NATされますが、インバウンドデータはVMなどにパブリックIPアドレスを割り当てないと接続できないようになっています。

インターネットとの通信でアウトバウンド通信を制御したい場合にはAzure Firewallの導入をお勧めします。Azure Firewallを利用することで、アウトバウンド通信のログの記録、FQDN(TLDまで完全に指定されたドメイン名)単位での制限、グローバルIPアドレスで接続制御しているSaaSとの接続が可能になります。

現状のセキュリティーポリシーに従って、オンプレミス環境にあるプロキシーやファイアウォールでAVDの通信を制御したいという要望を多くいただくのですが、アウトバウンド通信がオンプレミスとAVDコントロールプレーンのゲートウェイに二重化されて通信品質が劣化するためサポートされていません。Azure Firewallで解決する方向で検討することをお勧めします。

2.2. 認証方法

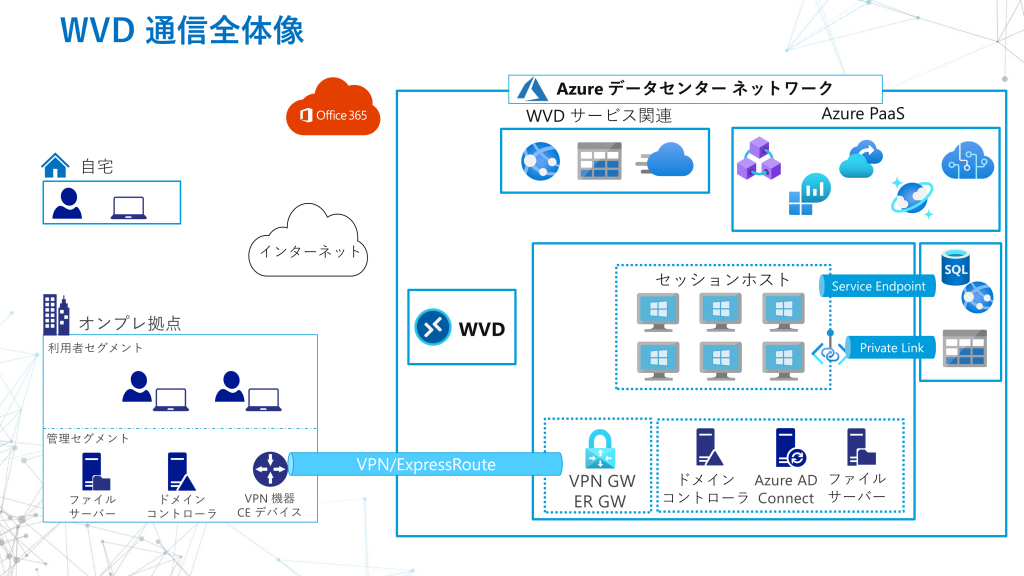

AVD接続の流れは以下の通りです(図)。

① Azure AD認証 ※後述の「3. AVD利用イメージ」参照

② AVDへのサインイン ※後述の「3. AVD利用イメージ」参照

③ AVDのリソース割り当て確認

④ リソース割り当て一覧の端末への送信

ユーザーがリソース一覧から使用するリソースを選択するとコントロールプレーン経由でVMへのサインインが行われ、その後ドメインコントローラーによるドメイン認証が行われてユーザープロファイルが読み込まれます。その際に、独自デスクトップにサインインできるように暗号化通信が確立します。

認証基盤について知っておくべきことや考慮すべきことは以下の通りです。

- AVD接続時には、AVDサービスへ接続するためAzure AD認証を行ったあと、セッションホストに接続する際にADドメイン認証も行われるので、この両方に同じユーザーIDが必要となる

- Azure ADとADの同期には2つの方法がある

① Azure AD Domain Services(Azure ADDS)

PaaSで提供されるドメインコントローラーで、新規構築の場合やSaaSを主に利用しているクラウド組織、比較的小規模な環境に向く。

②Azure AD Connect

既に利用しているADのユーザー情報をAzure ADに同期する方法で、オンプレミスとクラウドを併用するハイブリッド組織や中規模以上の環境に向く。

- AVD環境でのアクセス制御方法は3種類ある

①Azure AD条件付きアクセス

② AVDリソース割り当て

③ ADドメイン権限(ゲストOSへのログイン後)

- AVDのアクセス制御の方法は2種類ある

① Azure AD条件付きアクセス ※Azure AD Premium P1ライセンスが必要

-アクセス時の条件をもとにポリシーで制御

-多要素認証やMDMポリシー条件デバイスに制限可能

② AVDアプリグループ

-利用させるアプリをグルーピング

-ユーザー、グループ単位で細かくアクセス制御

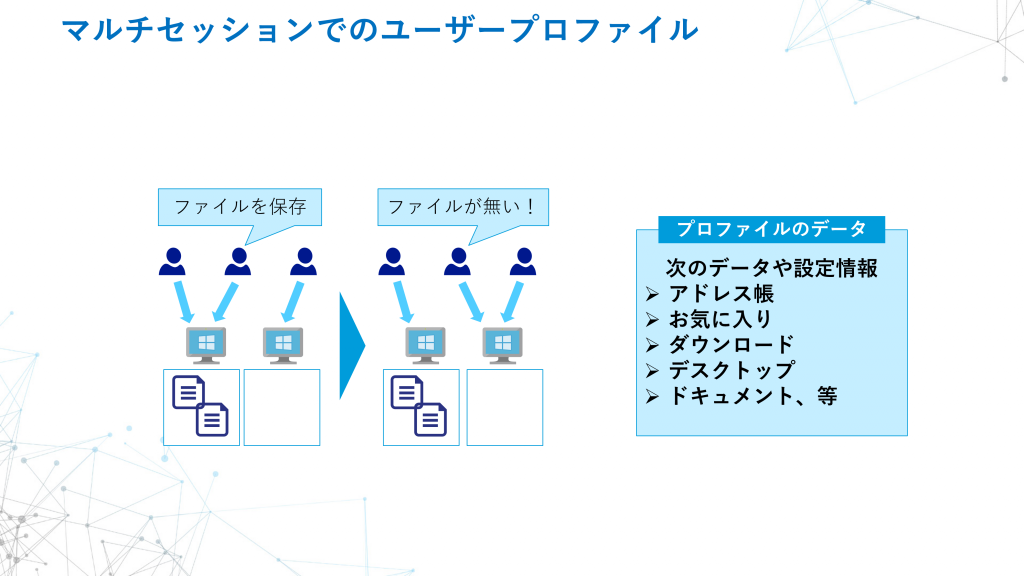

2.3. プロファイル管理

マルチセッションでは接続のたびに利用する仮想マシンが異なるため、前のセッションで保存したファイルや情報が次のセッションではなくなっているということが起こり得ます(図)。それを防ぐためには、ドキュメントや写真などのオブジェクトやユーザー固有の設定をユーザープロファイルに保存することが必要です。

ユーザープロファイル管理ソリューションとしては、FSLogixがお勧めです。従来のソリューションよりも高速読み込みが可能で、最大4カ所に複製を保存することができます。またMicrosoft 356に最適化されており、マルチセッション環境でMicrosoft 365を利用するためには必須のソリューションとなっています。FSLogixがないとOutlookやOneDriveのインデックスを取り扱うことが困難になります。

プロファイルの格納場所には3つの選択肢があります。

- Azure Blob Storage

PaaSで提供される最も安価なストレージサービスで、PoC環境や小規模ユーザー向け。 - Windows Serverファイル共有

IaaSのWindows Server VMによるストレージ共有機能で、AD連携したアクセスログや監査ログなどのニーズ向け。 - Azure NetApp Files

フルマネージドで提供されるNetAppストレージサービスで、本番環境や大規模ユーザー環境向け。Azureデータセンター内に設置されているアプライアンスを利用し、必要な性能に応じて柔軟にスケーリング可能。ベアメタルと同等の高性能で効率的なリソース活用ができる。ユーザー規模やパフォーマンス要求に対して、スタンダード、プレミアム、ウルトラの3つのグレードを選択できる。

2.4. ネイティブAVDの制限

ネイティブAVDでは現時点で以下のことができません。

- AVD接続時の認証を1回にすること

- 監視ダッシュボードの標準提供(独自のカスタマイズが必要)

- RDP(Remote Desktop Protocol)以外の画面転送プロトコルの利用

- インターネット接続なしの閉域構成

これらを可能にするためには、Citrix CloudやVMware Horizon Cloudが必要になります。

2.5. オンプレVDIからAVDにリプレイスする際の注意点

注意するべきことを機能面、運用面でそれぞれご説明します。

<機能面>

- オンプレミスVDIで使えていたシステムがそのままAVDでも使えるとは限らないため、事前にPoCでシステムの動作確認をした上でのご利用を進めします。

- クラウドに移行したからと言ってコストが抑えられるわけではありません。構成次第ではリプレイス前よりも高くなってしまう可能性があるため、マルチセッションや電源管理など必要最低限のコストに抑えられるようプロに相談しながら設計を行うことをおすすめします。

- クラウドのメリットとして機能が常にアップデートされる、というはございますが一方で同じOSのバージョンを使い続けることはできません。なので、クラウドに合う環境にシステムも再構築する必要があるケースがあります。

<運用面>

AVDの利用費用は使った分だけの従量課金となります。AVDのリリース後も定期的にパフォーマンスや利用頻度を見ながらチューニングを行う必要があり、入れたままの状態で運用してしまうと「実は余分なコストがかかってしまっていた」というトラブルが発生してしまう可能性がございます。

なので、導入される際はぜひ、運用体制についても見直しをおすすめします。

3. AVD利用イメージ

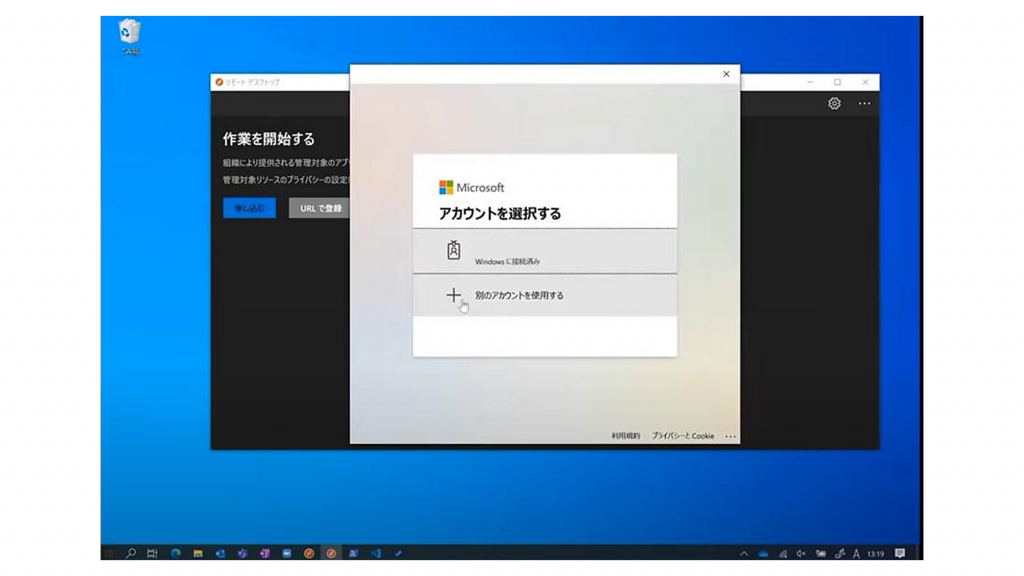

ここから、AVDの利用イメージを説明します。(Windows10からの接続)

最初に端末上でAVD専用クライアントソフトを起動し、「申し込む」ボタンをクリックすると、アカウントの選択ウィンドウが開きます。

Windows向けクライアントアプリ以外からの接続を知りたい方はコチラ

>>Azure Virtual Desktop(AVD)にいろんなクライアントから接続をためしてみた

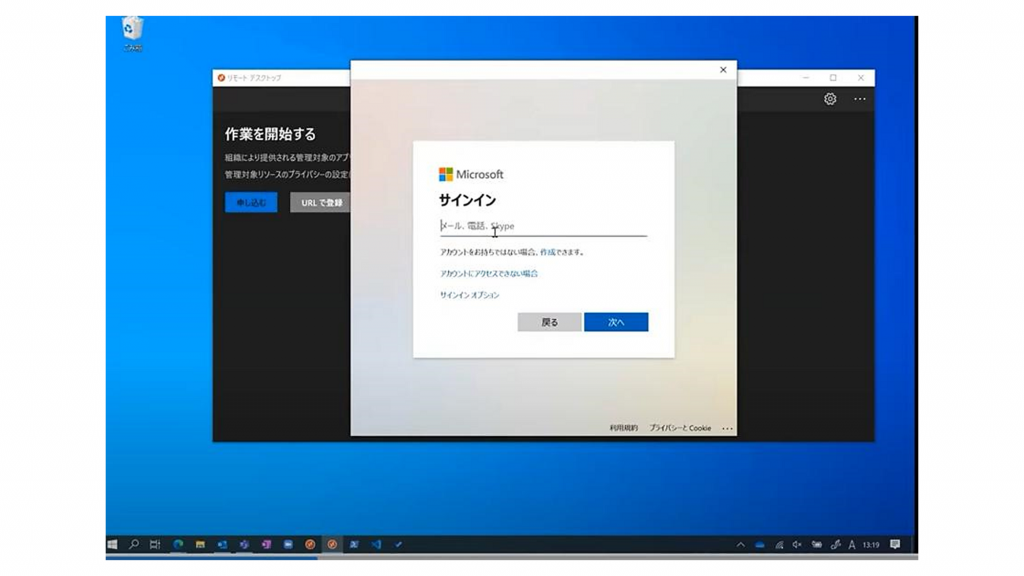

利用したいアカウントを選択すると、次にAzure ADのサインインプロンプトが表示されます。

正しいIDとパスワードが入力されると、事前に条件付きアクセスなどで設定している場合には多要素認証などが要求されます。

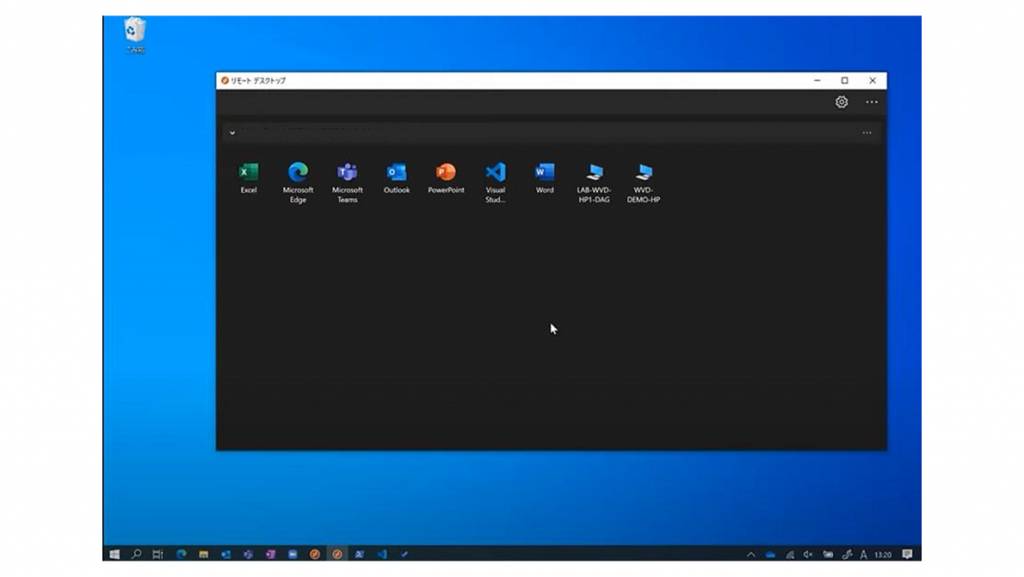

認証に成功すると、作業開始プロンプトが表示され、「申し込む」ボタンをクリックすると、割り当てリソースの一覧が表示されます。

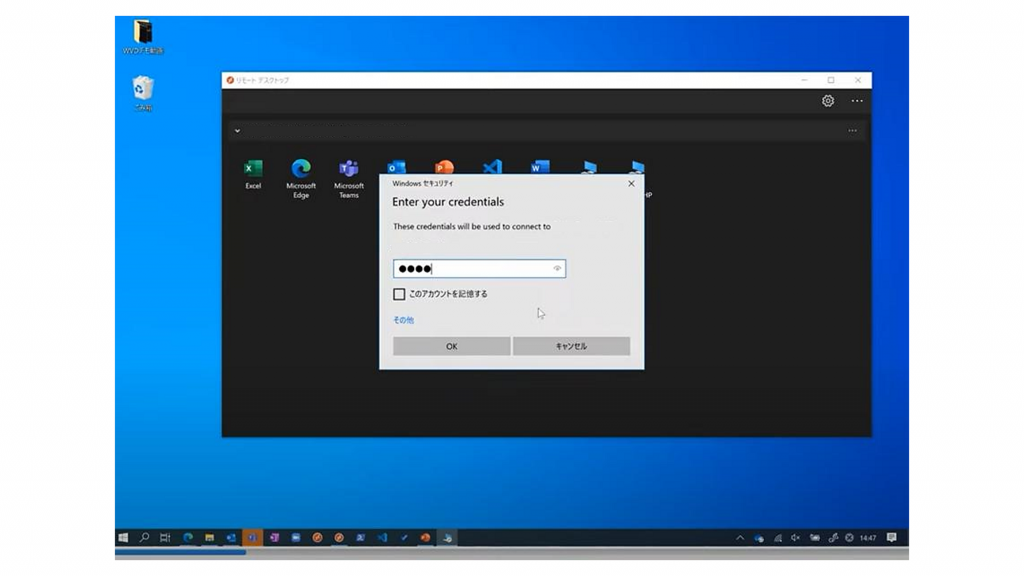

デスクトップのアイコンをクリックすると、今度は通常のADの認証プロンプトが表示されます。

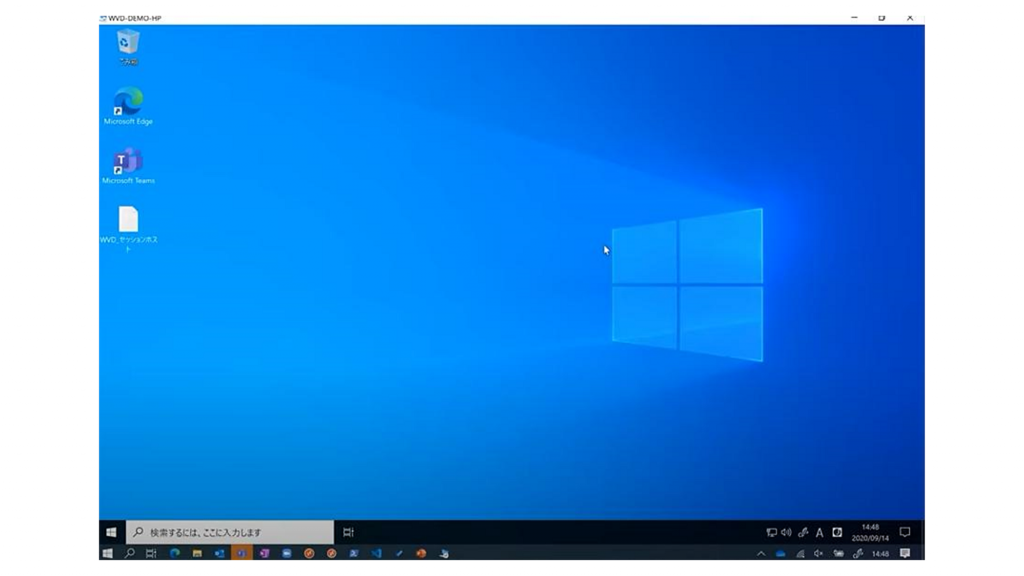

Azure ADと同じID、パスワードを入力すると、自動的にセッションホストとの接続が行われ、AVDのデスクトップにサインインできます。

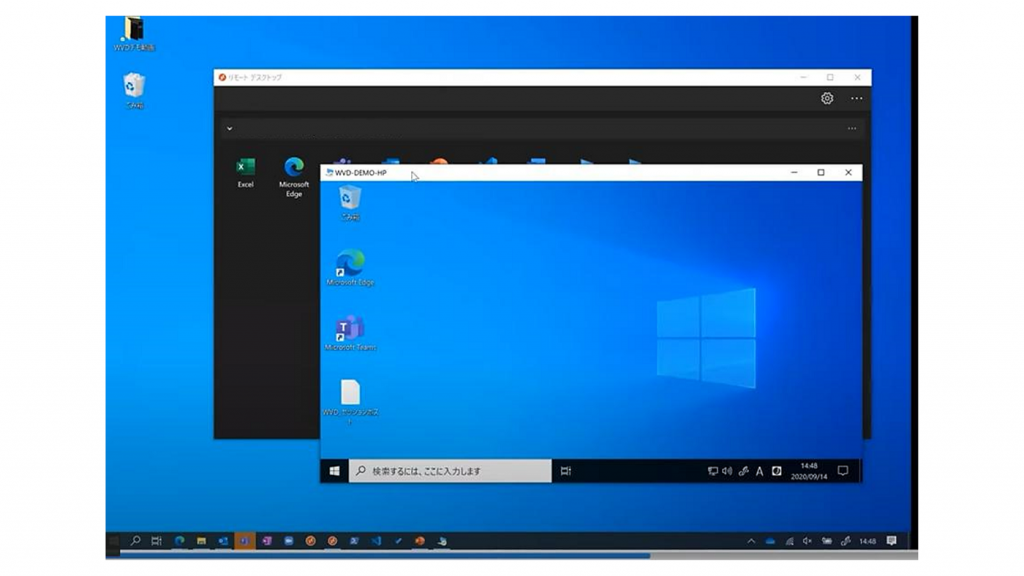

AVDはVDI(仮想デスクトップ)ですので、AVDのウィンドウ全体は、通常のウィンドウと同様にサイズ変更したり、デスクトップ上を移動させたりすることができます。

しかし端末上のローカルアプリとは完全に分離されていますので、AVDの中のウィンドウをローカル側のデスクトップに移動することはできません。

4.最後に

AVDのインフラ構成、導入時の考慮点の解説と、利用イメージのご紹介をしてまいりましたが、いかがでしたでしょうか?

AVDの導入を検討されている方々、これから導入しようとされている方々のお役に立ったならば幸いです。

AVDを試してみたい方へ

本ブログをご覧の方ですとAVDを具体的にご検討いただいている方もいらっしゃるかと思いますが、実際には気になる点がいくつもあるのではないでしょうか?

「不安を解消するために検証したい、、しかし検証にそこまでお金をかけられない…」

そうお困りの方向けに、ご自身でAVDを構築仕組みなどを学んでいただけるハンズオンセミナーを開催しております。

なんと、セミナー終了後も、最大1週間/1万円に達するまでAVD環境をご利用可能という特典付きです!

AVD上で、普段利用しているアプリケーションが動くか試すもよし、セミナー内容を復習するもよし…、ご自由にお使いいただけます。

エンジニアによる丁寧なサポートを実施させていただくため少人数制となっておりますので、ご興味ある方はぜひお早めにお申し込みください!

この記事を書いた人

- Azure導入支援デスク 編集部

-

こんにちは!日商エレクトロニクスでは、Microsoft Azure活用に関する有益な情報を皆様にお届けしていきます。Azure移行、データ活用、セキュリティなどに関するお困りごとや、Microsoft Azureに関する疑問点などお気軽にご相談ください。

ブログにしてほしいネタなどのリクエストもお待ちしております。

この投稿者の最新の記事

- 2024年3月27日ブログデータレイクとは? ~DWHとの違い、メリット、活用例などをわかりやすく解説~

- 2024年3月6日ブログデータカタログとは?~機能、導入のメリット、導入方法まで解説~

- 2024年2月19日ブログMicrosoft Azure とは?基本概要、5大メリット、主要サービスを解説

- 2024年2月6日ブログ今さら聞けない「DWH」とは? ~データベースやデータマートとの比較も含めて解説!~